MONDIALISATION:LA FIN PROGRAMMEE DE LA DEMOCRATIE.

- Ce sujet est vide.

-

AuteurMessages

-

décembre 2, 2007 à 1:07 #203254

oujdi12

Membrepar Sylvain Timsit

Le pouvoir a déjà changé de mains

Les véritables maîtres du monde ne sont plus les gouvernements, mais les dirigeants de groupes multinationaux financiers ou industriels, et d’institutions internationales opaques (FMI, Banque mondiale, OCDE, OMC, banques centrales). Or ces dirigeants ne sont pas élus, malgré l’impact de leurs décisions sur la vie des populations.

Le pouvoir de ces organisations s’exerce sur une dimension planétaire, alors que le pouvoir des états est limité à une dimension nationale.

Par ailleurs, le poids des sociétés multinationales dans les flux financiers a depuis longtemps dépassé celui des états.

A dimension transnationale, plus riches que les états, mais aussi principales sources de financement des partis politiques de toutes tendances et dans la plupart des pays, ces organisations sont de fait au dessus des lois et du pouvoir politique, au dessus de la démocratie.

Voici une liste des chiffres d’affaires de certaines multinationales, comparés avec le PIB des états. Elle en dit long sur la puissance planétaire que ces sociétés sont en train d’acquérir.

Une puissance toujours plus démesurée, du fait de l’accélération des fusions entre multinationales.

Chiffres d’affaires ou PIB, en milliards de dollars

General Motors

178,2Singapour

96,3Danemark

161,1Toyota

95,2Thaïlande

157,3Ford

153,5General Electric

90,8Norvège

153,4Philippines

83,1Mitsui & Co

142,8IBM

78,5Pologne

135,7NTT

77Afrique du Sud

129,1Axa – UAP

76,9Mitsubishi

129Egypte

75,2Royal Dutch Shell

128,1Chili

74,3Itoshu

126,7Irlande

72Arabie Saoudite

125,3Daimler-Benz

71,5Exxon (Esso)

122,4British Petroleum

71,2Wall Mart

119,3Venezuela

67,3Ford

100,1Groupe Volkswagen

65,3Grèce

119,1Nouvelle Zélande

65Finlande

116,2Unilever

43,7Marubeni

11,2Pakistan

41,9Sumimoto

109,3Nestle

38,4Malaisie

97,5Sony

34,4Portugal

97,4Nigeria

29,6Ensemble des 5 plus grandes firmes

526,1Proche-Orient et Afrique du Nord

454,5Asie du Sud

297,4Afrique Sub-Saharienne

269,9Sources: Banque Mondiale (World Development Repport 1998-1999), Forbes, The Nation, Institut de recherche des Nations Unies pour le développement social (States of Disarray, Genève, 1995),Courrier International, Le Monde Diplomatique

décembre 2, 2007 à 1:08 #239569oujdi12

MembreL’illusion démocratique

La démocratie a déjà cessé d’être une réalité.

Les responsables des organisations qui exerçent le pouvoir réel ne sont pas élus, et le public n’est pas informé de leurs décisions.

La marge d’action des états est de plus en plus réduite par des accords économiques internationaux pour lesquels les citoyens n’ont été ni consultés, ni informés.

Tous ces traités élaborés ces cinq dernières années (GATT, OMC, AMI, NTM, NAFTA) visent un but unique: le transfert du pouvoir des états vers des organisations non-élues, au moyen d’un processus appelé « mondialisation ».

Une suspension proclamée de la démocratie n’aurait pas manqué de provoquer une révolution. C’est pourquoi il a été décidé de maintenir une démocratie de façade, et de déplacer le pouvoir réel vers de nouveaux centres.

Les citoyens continuent à voter, mais leur vote a été vidé de tout contenu. Ils votent pour des responsables qui n’ont plus de pouvoir réel.

Et c’est bien parce qu’il n’y a plus rien à décider que les programmes politiques de « droite » et de « gauche » en sont venus à tant se ressembler dans tous les pays occidentaux.

Pour résumer, nous n’avons pas le choix du plat mais nous avons le choix de la sauce. Le plat s’appelle « nouvel esclavage », avec sauce de droite pimentée ou sauce de gauche aigre-douce.

décembre 2, 2007 à 1:28 #239570oujdi12

MembreLes organisations multinationales privées se dotent progressivement de tous les attributs de la puissance des états: réseaux de communication, satellites , services de renseignements, fichiers sur les individus (3), institutions judiciaires (établies par l’OMC et l’AMI, accord grâce auquel une multinationale pourra traîner un état devant une cours de justice internationale spéciale).

L’étape suivante -et ultime- pour ces organisations sera d’obtenir la part de pouvoir militaire et policier qui correspond à leur nouvelle puissance, en créant leurs propres forces armées, car les armées et polices nationales ne sont pas adaptées à la défense de leurs intérêts dans le monde.

A terme, les armées sont appelées à devenir des entreprises privées, des prestataires de services travaillant sous contrat avec les états, aussi bien qu’avec n’importe quel client privé capable de payer leurs services. Mais à l’étape ultime du plan, ces armées privées serviront les intérêts des grandes multinationales, et attaqueront les états qui ne se plieront pas aux règles du nouvel ordre économique.

En attendant, ce rôle est assumé par l’armée des Etats-Unis, le pays le mieux contrôlé par les multinationales.

Notes:

1 – Armées privées

Les armées privées existent déjà au Etats-Unis. Il s’agit des sociétés DynCorp, CACI, et MPRI, prototypes des futures armées privées. Dyncorp est intervenu dans de nombreuses régions où les États-Unis souhaitaient intervenir militairement sans en porter la responsabilité directe (en Amérique du Sud, au Soudan, au Koweït, en Indonésie, au Kosovo, en Irak…). Fin 2002, Dyncorp a été rachetée par Computer Sciences Corporation, l’une des plus importantes sociétés américaines de services informatiques. En Mai 2004, Dyncorp et MPRI ont été impliquées dans les tortures sur les prisonniers irakiens. Les armées privées (appelées « sous-traitants » par le Pentagone) représentent 10% des effectifs américains envoyés en Irak.2 – Satellites

Microsoft a finalement renoncé à son projet Teledesic, un réseau de 288 satellites de communication qui devaient constituer un maillage tout autour de la planète. Mais d’autres compagnies multinationales s’apprêtent à créer des réseaux de satellites de communication similaires. Des satellites d’observation privés sont également déjà en place. Deux sociétés commercialisent des images à haute résolution de tout lieu de la planète susceptible d’intéresser les acheteurs.3 – Fichiers privés

De nombreuses sociétés fondées ces dernières années (principalement aux Etats-Unis) sont spécialisées dans la collecte d’informations individuelles, officiellement à des fins commerciales. Mais ces fichiers privés commencent à rassembler des millions de profils individuels très précis de consommateurs répartis dans l’ensemble des pays occidentaux. Les informations de ces fichiers sont vendues à quiconque souhaite les acheter.La vraie réalité de l’argent

L’argent est aujourd’hui essentiellement virtuel. Il a pour réalité une suite de 0 et de 1 dans les ordinateurs des banques. La majeure partie du commerce mondial a lieu sans monnaie-papier, et seulement 10% des transactions financières quotidiennes correspondent à des échanges économiques dans le « monde réel ».

Les marchés financiers eux-mêmes constituent un système de création d’argent virtuel, de profit non-basé sur une création de richesses réelles. Grâce au jeu des marchés financiers (qui permet de transformer en bénéfices les oscillations des cours), les investisseurs avisés peuvent être déclarés plus riches, par une simple circulation d’électrons dans des ordinateurs. Cette création d’argent sans création de richesses économiques correspondantes est la définition même de la création artificielle de monnaie. Ce que la loi interdit aux faux-monnayeurs, et ce que l’orthodoxie économique libérale interdit aux états, est donc possible et légal pour un nombre restreint de bénéficiaires.

Si l’on veut comprendre ce qu’est réellement l’argent et ce à quoi il sert, il suffit d’inverser le vieil adage « le temps c’est de l’argent ».

L’argent, c’est du temps.

L’argent est ce qui permet d’acheter le temps des autres, le temps qui a été nécéssaire à produire les produits ou les services que l’on consomme.

Le point de non-retour écologique va être franchi

Il est évident que nous commençons à nous heurter aux limites écologiques de l’activité économique.

Un système économique libéral, dont le but est la recherche du profit à court-terme pour des intérêts particuliers, ne peut prendre en compte les coûts à long-terme tels que la dégradation de l’environnement.

Les modèles économiques actuels sont également inaptes à estimer à sa juste valeur la « production » de la nature, indispensable à notre survie: production d’oxygène, fixation du gaz carbonique par les forêts et les océans, régulation de la température, protection contre les rayonnements solaires, recyclage chimique, répartition des pluies, production d’eau potable, production d’aliments, etc.

Si nos modèles économiques intégraient le coût réel de la destruction de la nature, de la pollution, des modifications climatiques, cela changerait radicalement notre estimation de ce qui est « rentable » et de ce qui ne l’est pas.

La destruction de la nature est voulue

La disparition de la nature est inévitable, car elle est voulue par le nouveau pouvoir économique. Pourquoi?

Pour 3 raisons:

1- La disparition de la nature et l’augmentation de la pollution vont rendre les individus encore plus dépendants du système économique pour leur survie, et vont permettre de générer de nouveaux profits (avec notamment une consommation accrue de médicaments et de prestations médicales…).

2- Par ailleurs, la nature constitue une référence d’un autre ordre, celui de l’univers. La contemplation de la beauté et de la perfection de cet ordre est subversive: elle amène l’individu à rejeter la laideur des environnements urbanisés, et à douter de l’ordre social qui doit demeurer la seule référence.

L’urbanisation de l’environnement permet de placer les populations dans un espace totalement controlé, surveillé, et où l’individu est totalement immergé dans une projection de l’ordre social.3 – Enfin, la contemplation de la nature incite au rêve et intensifie la vie intérieure des individus, développant leur sensibilité propre, et donc leur libre-arbitre.

Ils cessent dès lors d’être fascinés par les marchandises, ils se détournent des programmes télévisés destinés à les abrutir et à contrôler leur esprit. Délivrés de leurs chaînes, ils commencent à imaginer une autre société possible, fondée sur d’autres valeurs que le profit et l’argent.Tout ce qui peut amener les individus à penser et à vivre par eux-mêmes est potentiellement subversif. Le plus grand danger pour l’ordre social est la spiritualité car elle amène l’individu à bouleverser son système de valeurs et donc son comportement, au détriment des valeurs et comportements précédemment implantés par le conditionnement social.

Pour la stabilité du « nouvel ordre social », tout ce qui peut stimuler l’éveil spirituel doit être éliminé.

Les alternatives de la dernière chance

Pour ne pas être définitivement exclus du jeu, les contre-pouvoirs au pouvoir économique (syndicats, associations de consommateurs, mouvements écologistes) doivent répondre en se plaçant sur le même niveau d’organisation, au niveau mondial et non plus national, en unifiant et en synchronisant leurs actions, à l’échelle de groupes d’états pesant un poids suffisant dans les flux économiques mondiaux.

Il leur reste peu de temps pour réagir, car tous les moyens de contrôle nécessaires à une future dictature mondiale sont désormais en place.

décembre 2, 2007 à 1:33 #239571oujdi12

MembreREFLEXIONS SUR LA NOTION DE POUVOIR

Quelques citations à méditer…

« En politique, rien n’arrive par hasard. Chaque fois qu’un évènement survient, on peut être certain qu’il avait été prévu pour se dérouler ainsi. »

Franklin D. Roosevelt

Président des Etats Unis de 1932 à 1945« Le monde se divise en trois catégories de gens: un très petit nombre qui fait se produire les événements, un groupe un peu plus important qui veille à leur exécution et les regarde s’accomplir, et enfin une vaste majorité qui ne sait jamais ce qui s’est produit en réalité. »

Nicholas Murray Butler

Président de la Pilgrim Society, membre de la Carnegie, membre du CFR (Council on Foreign Relations)« Le monde est gouverné par des personnages très différents de ce qui est imaginé par ceux qui ne sont pas derrière le rideau. »

Benjamin Disraeli

Premier Ministre Britannique de 1874 à 1880« Nous sommes reconnaissants au Washington Post, au New York Times, Time Magazine et d’autres grandes publications dont les directeurs ont assisté à nos réunions et respecté leurs promesses de discrétion depuis presque 40 ans. Il nous aurait été impossible de développer nos plans pour le monde si nous avions été assujettis à l’exposition publique durant toutes ces années. Mais le monde est maintenant plus sophistiqué et préparé à entrer dans un gouvernement mondial. La souveraineté supranationale d’une élite intellectuelle et de banquiers mondiaux est assurément préférable à l’autodétermination nationale pratiquée dans les siècles passés. »

David Rockefeller

Président et fondateur du Groupe de Bilderberg et de la Commission Trilatérale. Président du CFR.

Propos tenus à la rénion du Groupe de Bilderberg à Baden Baden en 1991« Quelque chose doit remplacer les gouvernements, et le pouvoir privé me semble l’entité adéquate pour le faire. »

David Rockefeller

Interview dans Newseek en février 1999« Aujourd’hui, l’Amérique serait outrée si les troupes des Nations Unies entraient dans Los Angeles pour restaurer l’ordre. Demain ils en seront reconnaissants! Ceci est particulièrement vrai s’il leur était dit qu’un danger extérieur, qu’il soit réel ou promulgué, menace leur existence. C’est alors que les peuples du monde demanderont à être délivrés de ce mal. L’unique chose que tous les hommes craignent est l’inconnu. Confrontés à ce scénario, les droits individuels seront volontairement abandonnés au profit de la garantie de leur bien-être assuré par le gouvernement mondial. »

Henry Kissinger

Membre du Groupe de Bilderberg, de la Commission Trilatérale et du CFR« Nous aurons un gouvernement mondial, que cela plaise ou non. La seule question sera de savoir si il sera créé par conquête ou par consentement. »

Paul Warburg

« Nous sommes à la veille d’une transformation globale. Tout ce dont nous avons besoin est la bonne crise majeure, et les nations vont accepter le Nouvel Ordre Mondial. »

David Rockefeller

« Je suis inquiet pour la sécurité de notre belle nation; pas tant à cause d’une quelconque menace de l’extérieur, mais d’avantage à cause des forces incidieuses qui y opèrent de l’intérieur. »

Général Douglas MacArthur

Commandant suprême des forces alliées dans le Pacifique durant la Seconde Guerre mondiale« La direction du Bureau du Président a été utilisée pour fomenter un complot pour anéantir la liberté des Américains, et avant que je ne quitte le Bureau, je dois informer les citoyens de ces conditions. »

John Fitzgerald Kennedy

dans un discours fait à l’Université Columbia le 12 novembre 1963, dix jours avant son assassinat« Le but des Rockefeller et de leurs alliés est de créer un gouvernement mondial unique combinant le Supercapitalisme et le Communisme sous la même bannière, et sous leur contrôle. (…) Est-ce que j’entends par là qu’il s’agit d’une conspiration? Oui, en effet. Je suis convaincu qu’il y a un tel complot, d’envergure internationale, en planification depuis plusieurs générations, et de nature incroyablement maléfique. »

Lawrence Patton McDonald

Congressiste américain tué dans l’attaque d’un vol de la Korean Airlines. Message public diffusé en 1976« Seuls les plus petits secrets ont besoin d’être protégés. Les plus gros sont gardés par l’incrédulité publique. »

Marshall McLuhan

Auteur et chercheur canadien (1911-1980)« Tous les êtres humains trébuchent un jour sur la vérité. La plupart se relèvent rapidement, secouent leurs vêtements et retournent à leurs préoccupations, comme si de rien n’était. »

Winston Churchill

Premier Ministre de la Grande-Bretagne de 1940 à 1945 et de 1951 à 1955« L’ennemi numéro 1 de tout État est l’homme qui est capable de penser par lui-même sans considération de la pensée unique. Presque inévitablement il parviendra alors à la conclusion que l’État sous lequel il vit est malhonnête, insensé et insupportable, ainsi, si cet homme est idéaliste il voudra le changer. S’il ne l’est pas, il témoignera suffisamment de sa découverte pour générer la révolte des idéalistes contre l’État. »

décembre 3, 2007 à 9:45 #239572Ibn al arabi

Membreفي عالم تستطيع شركة حل برلمان باسره (شركة البريد في اليابان كمثال), في عالم تستطيع الشركة فرض عقوبات على اي بلد عنيد (شركات البترول الغربيه وعلاقتهم باختلاق مشكل دارفور بعد رفض السودان ان تنقب وتستخرج شركات غربيه البترول من ارضه, كمثال), في عالم تستطيع الشركة افساد وتغيير الاخلاق لصالح بيع منتج معين…. انهم يحكمون العالم !

جزاك الله خيرا.décembre 8, 2007 à 12:52 #239573oujdi12

Membreجزاك الله خيرا

كل

كل هذا لا يشكل إلاشيئا قليلا من مخططاتهم . والبقية تأتي .décembre 8, 2007 à 7:33 #239574oujdi12

Membre(suite)

Une liberté sous surveillance électronique

Notre liberté est en permanence sous haute surveillance électronique. Les technologies informatiques ont permis d’augmenter ce que les spécialistes appellent notre « traçabilité ». Nos activités, nos conversations, nos goûts et nos centres d’intérêts laissent des traces dans les multiples systèmes informatiques qui gèrent notre vie quotidienne. Toutes ces données sont collectées, centralisées et mémorisées par des organisations publiques ou privées qui peuvent connaitre à tout moment le « profil » de chaque individu.

Fichiers informatiques, téléphones portables, internet, association de la carte de crédit et du code barre, réseau Echelon, voici les moyens par lesquels notre liberté est devenue très surveillée…

Les fichiers

Les fichiers des administrations et des sociétés privés rassemblent de nombreuses données personnelles sur des millions de citoyens ou de consommateurs. Ces données sont inoffensives tant qu’elles sont éparses, réparties dans de multiples systèmes informatiques. Mais en utilisant des techniques familières aux pirates informatiques, des « organisations » qui s’en donnent les moyens peuvent facilement pénétrer ces systèmes, afin de collecter et centraliser toutes ces informations.

De nombreuses sociétés fondées ces dernières années (principalement aux Etats-Unis) sont spécialisées dans la collecte d’informations individuelles, officiellement à des fins commerciales. Mais ces fichiers privés commencent à rassembler des millions de profils individuels très précis de consommateurs répartis dans l’ensemble des pays occidentaux. Les informations de ces fichiers sont vendues à quiconque souhaite les acheter.

La carte de crédit associée au code-barre

Les dépenses effectuées avec une carte de crédit permettent de retracer nos déplacements, mais aussi de connaitre très précisément les produits achetés par une personne.

Pour optimiser la gestion des stocks et la comptabilité, les systèmes informatiques des magasins mémorisent de façon conjointe les numéros de carte et les codes-barre des produits achetés. Si par exemple le produit est un livre, le code barre permet de savoir QUEL livre, et ainsi de connaitre le profil culturel ou politique de l’acheteur.

L’association du code-barre et du numéro de carte de crédit signifie l’association automatique de produits identifiés avec des consommateurs identifiés.

Les téléphones portables

Tout le monde sait qu’avec un récepteur de type scanner (dont l’usage est illégal mais dont la vente est autorisée), il est très facile pour n’importe qui de réaliser des écoutes téléphoniques sur les portables.

Ce que l’on sait moins, c’est que le portable permet de localiser à tout moment son propriétaire, même hors-communication, en position de veille.

Car pour recevoir un appel, il est techniquement indispensable que les systèmes de l’opérateur puissent localiser l’abonné, pour déterminer la cellule locale qui lui transmettra l’appel. Les téléphones portables émettent donc en permanance un signal pour indiquer leur présence aux cellules les plus proches.

Le téléphone portable est donc un véritable collier électronique. Un collier volontaire, et payé par celui qui le porte.

Le réseau Echelon

Le réseau Echelon est un système automatisé d’écoute des communications, quel que soit leur support: téléphone, fax, eMail, satellites.

Le réseau Echelon a été mis en place depuis 20 ans et dans le plus grand secret par 5 pays anglo-saxons: les Etats Unis, la Grande Bretagne, le Canada, l’Australie, et la Nouvelle Zelande. Le réseau Echelon est principalement gérée par la NSA, l’agence de renseignement électronique américaine.

L’idée géniale d’Echelon est d’utiliser les technologies de reconnaissance vocale pour repérer automatiquement des mots-clés dans les conversations écoutées. Les mots-clés à repérer sont choisis par les officiers d’Echelon en fonction de l’actualité et des objectifs du moment.

La technique d’écoute étant automatisée, un très grand nombre de communications dans le monde peuvent être enregistrées et traitées chaque jour. Seules les communications contenant les mots-clé sont sélectionnées pour une écoute humaine.

Echelon peut ainsi analyser 2 millions de conversations par minute. Chaque jour, Echelon intercepte 4,3 milliards de communications, soit presque la moitié des 10 milliards de communications échangées quotidiennement dans le monde.

L’existence de ce réseau n’a été révélée par les médias qu’en 1998, à l’occasion d’un rapport du Parlement Européen, qui reprochait à Echellon de violer « le caractère privé des communications de non-Américains, dont des gouvernements, des sociétés et des citoyens européens ».

La vidéosurveillance

Toujours sous le prétexte de la sécurité, les caméras de surveillance se multiplient dans la plupart des villes. Rien qu’en Grande-Bretagne, on compte plus de 4 millions de caméras de surveillance, installées dans les rues, les gares, le métro, devant les édifices publics ou les immeubles. A ces caméras s’ajoutent les appareils photo des radars automatiques sur les routes. Techniquement, rien n’empêche qu’ils soient utilisés pour une identification systématique de tous les véhicules.

L’identification des individus dans une foule est désormais possible en raccordant les caméras à des logiciels de reconnaissance des visages. Ces logiciels sont capables d’identifier simultanément de multiples visages dans une foule en les comparant avec des visages dont l’image est stockée dans une base de données. Ainsi, le processus de surveillance peut être entièrement automatisé, et donc systématisé.

Dans un premier temps, l’image des caméras sera comparée avec les visages des personnes fichées par la police: terroristes, criminels, malfaiteurs, mais aussi militants politiques ou syndicaux, journalistes, etc. Avec la généralisation des cartes d’identité biométriques, le visage de chaque personne sera enregistré numériquement dans une base de données. Dans un futur proche, le visage de chaque citoyen pourra être identifié par les caméras de surveillance et il sera possible de suivre entièrement le déplacement d’une personne donnée dans une ville (l’ordinateur passant automatiquement d’une caméra à l’autre afin de la garder toujours présente sur l’écran).

Une fonction encore plus dangereuse est actuellement intégrée dans les logiciels d’analyse des images. Aux Etats-Unis et en Europe, des centres de recherche travaillent à la mise au point de logiciels qui permettent d’identifier des « comportement suspects » d’individus dans une foule, et de transmettre automatiquement une alerte avec localisation aux policiers. Le logiciel permet de distinguer des personnes qui convergent et se rassemblent en un lieu, une personne qui dépose un objet à terre (qui peut donc potentiellement être une bombe), un rôdeur qui s’arrête et change de trajet continuellement au lieu de marcher régulièrement dans une direction précise, ou encore une personne dans un hall qui semblerait attendre à l’écart.

On peut imaginer les conséquences des alertes déclenchées par ce type de logiciel. Tous ceux qui ont un comportement un tant soit peu différent du « troupeau » risqueront d’être abattus par des policiers ayant l’ordre de tirer directement à la tête pour éviter tout risque d’attentat, comme ce fut le cas à Londres en Juillet 2005 (lorsque des policiers anti-terroristes à Londres avaient exécuté de 6 balles dans la tête un innocent identifié à tort comme terroriste potentiel).

On peut aussi imaginer les utilisations qui seront faites de ce logiciel dans les entreprises, pour épier et analyser les moindres faits et gestes des salariés.

Les puces RFID

Les puces RFID sont incorporées par les multinationales dans certains de leurs produits pour en assurer la traçabilité. La puce permet ensuite de localiser le produit pendant sa distribution, mais aussi après son achat.

La puce RFID étant identifiée au moment du passage à la caisse du supermarché, elle peut être associée à la carte de crédit ou au chèque de l’acheteur, et donc à son identité. Chaque produit acheté devient ensuite un « mouchard électronique » qui permet de localiser son utilisateur.

Par ailleurs sur certaines versions de la RFID, les dessins formés par les circuits de la puce sont assez étranges, avec une sorte de croix gammée, ou un quadruple « Tau » (un symbole franc-maçon que l’on retrouve dans l’excellent film « Equilibrium »).

La puce a déjà été utilisée notamment par Gilette, pour « tracer » ses rasoirs jetables. Elle est fabriquée par une société américaine dénommée… Matrics, ainsi que par les sociétés japonaises NEC et Hitachi. Elle a été inventée par Gemplus, une société française rachetée par des investisseurs américains.

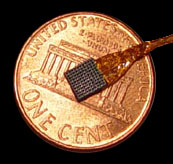

Les puces RFID mesurent un peu moins de 1 millimètre. Malgré cette miniaturisation, elles intègrent une mémoire de 1 kbit et une antenne qui émet dans la bande de fréquence des 2,5 GHz.

Les implants – les puces « Digital Angel » et « Verichip »

Fabriquée par la société américaine Applied Digital Solutions, la puce « Digital Angel » permet l’identification et la localisation par satellite des individus. Il s’agit d’une puce électronique de la taille d’un grain de riz et qui est implantée sous la peau. Elle est aussi capable de renvoyer des informations biologiques sur son porteur (température du corps, rythme cardiaque, etc).

Une autre version de la puce appelée « Veripay » a été présentée en Novembre 2003 au salon ID World à Paris. Elle permet d’y inscrire des données personnelles en vue de servir de carte d’identité ou de carte de crédit.

Déjà, une troisième version de la puce, Verichip, est implantée sur le bétail pour en assurer la « traçabilité ». Bientôt le bétail humain lui aussi sera parfaitement « traçable », dès qu’un nouveau « 11 Septembre » fournira le prétexte pour rendre la puce obligatoire, au nom de la « sécurité ».

De multiples moyens sont actuellement utilisées pour préparer l’opinion publique à accepter la puce, et pour réduire la répulsion instinctive à l’intrusion d’objets matériels dans le corps. D’où les efforts des médias et de l’industrie culturelle pour populariser les piercings, les implants en silicone, ou encore les anneaux gastriques (comme solution à l’obésité).

Pour rendre la puce désirable et « tendance », une discothèque de Barcelone dirigée par un américain propose déjà à ses clients de se faire implanter pour 100 euros afin de pouvoir payer les consommations au bar sans argent (voir l’article à ce sujet dans les « Brèves nouvelles des Maitres du Monde »). Mais la méthode la plus largement utilisée est de populariser la puce grâce à des prétextes médicaux. Des hôpitaux américains encouragent déjà les patients à se faire greffer une puce contenant leurs données médicales personnelles (groupe sanguin, traitements déjà en cours, etc), dans le but d’éviter les risques d’erreur dans l’identification et le traitement des malades. Les implants seront aussi proposés pour une surveillance médicale à distance avec envoi automatique d’une alerte au médecin en cas de problème.

Cette puce est la prochaine étape pour un contrôle absolu des individus par les « Maîtres du Monde ». A terme, les implants électroniques permettront de contrôler directement les esprits en modifiant le fonctionnement du cerveau, et donc, l’humeur, les émotions, les pensées et le comportement.

Internet

Il n’y a pas plus transparent que le réseau internet. Avec les logiciels adéquats, n’importe qui peut pister les informations consultées par un internaute. L’utilisateur d’internet est par ailleurs facilement identifiable grâce aux données personnelles stoquées par le navigateur et le système. Les données sur notre identité sont « interrogeables à distance », ainsi que le contenu du fameux fichier « magic cookie ». Ce fichier garde la trace de certains sites visités qui y inscrivent des informations afin d’identifier les utilisateurs et mémoriser leur profil.

De plus, depuis les attentats du 11 Septembre 2001, la plupart des pays occidentaux ont adopté des lois qui autorisent la surveillance de l’ensemble des communications sur Internet: les mails, mais aussi les sites visités, les pages consultées, le temps passé sur chaque site, ou encore les participations à des forums. Les informations mémorisées sont extrêmement détaillées, beaucoup plus que ne le nécéssiterait la lutte contre d’éventuels terroristes. Par contre, les informations recueillies correspondent exactement à ce qui serait nécéssaire pour établir le « profil » de chaque citoyen.

Microsoft et Intel

La palme du Big Brother électronique revient incontestablement à Microsoft, avec son système Windows et son navigateur Internet Explorer, qui renferment un numéro d’identification de l’utilisateur, le GUID (Globally Unique Identifier). Ce numéro d’identification est ensuite inscrit dans tous les documents créés avec les applications de Microsoft Office. Il peut être consulté à distance par Internet grâce à des commandes spéciales prévues par Microsoft.

Le système Windows et Internet Explorer intègrent d’autres commandes spéciales qui permettent de sonder le contenu du disque dur de l’utilisateur, à son insu, durant ses connexions à Internet. Microsoft a reconnu l’existence de ces commandes spéciales et du GUID.

Selon un rapport réalisé en 1999 pour le ministère français de la Défense, il existerait des liens entre Microsoft et les services de renseignements américains, et des membres de la NSA travailleraient dans des équipes de Microsoft. Ce rapport parlait aussi de la présence de programmes espions (« back-doors ») dans les logiciels de Microsoft.

De son coté, Intel a également placé un numéro d’identification consultable à distance dans les puces Pentium III et Xeon.

La solution pour protéger votre vie privée et vos données: utilisez un Macintosh (ou le système Linux), et surfez sur le Net avec un autre navigateur qu’Internet Explorer (par exemple Firefox).

Le « système de veille totale »

Les attentats du 11 Septenbre 2001 ont été le prétexte à une vaste opération de rédution des libertés publiques. En Novembre 2002, un nouveau pas a été franchi par George W. Bush, au nom de la « sécurité intérieure ». L’administration Bush va établir un système de surveillance baptisé « Total Awareness Information System », qui va légaliser ce qui se pratique déjà illégalement depuis quelques années.

Le système aura pour fonction d’explorer toutes les bases de données de la planète pour réunir toutes les informations sur la vie privée de l’ensemble des citoyens américains, et probablement aussi des citoyens de tous les pays du monde. Plus rien de ce que nous ferons et lirons ne sera ignoré par ce super Big Brother: email, fax, communication téléphoniques, comptes bancaires, soins médicaux, achats de billets d’avion, abonnements à des journaux ou magazines, consultations de sites web…

Le futur porte-monnaie électronique

Le porte-monnaie électronique, actuellement en phase de test, est appelé à remplacer totalement l’argent liquide. Sous forme de carte à puce, ce porte-monnaie mémorisera également des données sur notre identité. Outre le fait d’être un nouveau mouchard électronique de nos déplacements et nos achats, le porte monnaie électronique combiné avec la disparition de l’argent liquide rendra les individus totalement dépendants des moyens de paiement électroniques.

Dès lors, une future dictature mondiale n’aura qu’à « débrancher » un individu gênant dans les systèmes informatiques, et celui-ci n’aura plus la possibilité d’acheter de quoi se nourrir ou se déplacer.

décembre 8, 2007 à 8:43 #239575oujdi12

MembreDes implants neuronaux sont déjà capables de réagir à la pensée pour commander des machines directement avec le cerveau. Une première étape vers la surveillance électronique des pensées et leur contrôle…

Une puce d’un demi centimètre implantée dans le cerveau a permis a un patient tétraplégique de consulter des mails et de jouer à des jeux vidéo en commandant l’ordinateur par sa pensée.

En juin 2004, des chirurgiens ont greffé un implant électronique de 100 électrodes dans le cortex moteur d’un jeune homme tétraplégique. L’appareil, appelé « BrainGate », a été mis au point par la société Cyberkinetics, dans le Massachusetts. Capable de capter les signaux de 100 neurones, avec chaque électrode connectée à un neurone, cet implant est le plus sophistiqué jamais testé sur des sujets humains. Le « BrainGate » a permis au patient de contrôler l’ordinateur et la télévision par son esprit, même dans les moments où il faisait autre chose en même temps. Il pouvait par exemple contrôler la télévision tout en parlant ou en remuant sa tête. Les chercheurs ont maintenant l’intention de greffer cet implant dans le cerveau de 4 autres patients.Des équipes concurrentes travaillent actuellement à des technologies pour enregistrer l’activité du cerveau sans contact avec les neurones. La société américaine Neural Signals a déposé un brevet sur une vis crânienne électriquement conductrice qui reste à l’extérieur du cerveau, pénétrant uniquement dans le crâne. D’autres chercheurs développent des technologies non-invasives, en utilisant des techniques d’électroencéphalogramme capables de lire les pensées.

Mais les créateurs de BrainGate font valoir que de telles techniques ne donnent qu’une image générale de l’activité du cerveau, alors que l’implant permet d’analyser des signaux plus nombreux et plus spécifiques.

Comme on le voit, c’est encore une fois les applications médicales qui sont mises en avant pour préparer le « public » à accepter la future intrusion des machines dans le cerveau, dans le but de supprimer le dernier espace de liberté: nos pensées et nos rêves. Avec la connexion neurone-microproceseur, il sera un jour possible à un gouvernement (ou à une multinationale) de surveiller à tout moment les pensées de la population. Pire encore, des implants pourraient être utilisés pour diriger les pensées, influencer l’état psycho-émotionnel, ou encore pour diffuser des messages publicitaires ou de la propagande directement à l’intérieur du cerveau.

Il reste heureusement un répit avant que les implants ne permettent la réalisation de ces projets. Selon Stephen Roberts, un ingénieur de l’université d’Oxford en Angleterre qui a travaillé sur les interfaces homme-ordinateur, ce domaine de recherche attend encore la découverte majeure qui le fera réellement progresser. « Nous avons à réaliser quelque chose qui fonctionne efficacement et sans nécessiter un long entraînement du patient. Beaucoup des appareils actuels fonctionnent bien sur un petit groupe de patients, mais il y a un un long chemin avant de les rendre utilisables par l’ensemble de la population ». Mais à terme, tel est bien le but.

source: magazine « Nature »

décembre 8, 2007 à 9:00 #239576oujdi12

MembreAbêtisation de la population

Horizon de réalisation: 1990

Obtention de l’accord du public: très facile

OBJECTIFS

Empêcher le public de réfléchir et de se poser intelligemment des questions sur sa condition, et sur la manière dont la société est organisée et dirigée.Rendre le public plus facilement manipulable en affaiblissant ses capacités d’analyse et de sens critique

MOYENS UTILISES

Diffuser massivement des programmes TV débilitantsNoyer les informations et connaissances importantes dans un flot d’informations insignifiantes. Censure par le trop-plein d’informations.

Promouvoir des loisirs de masse débilitants

Encourager la consommation de tranquillisants et somnifères

Autoriser sans restriction la consommation d’alcool, et le vendre à un prix accessible aux plus défavorisés.

Faire en sorte que l’éducation donnée aux « couches inférieures » soit du plus bas niveau possible.

Réduire le budget de l’éducation publique, et laisser se développer dans les écoles des conditions de chaos et d’insécurité qui rendent impossible un enseignement de qualité.Limiter la diffusion des connaissances scientifiques (en particulier dans les domaines de la physique quantique, de la neurobiologie, et surtout de la cybernétique – la science du contrôle des systèmes vivants ou non-vivants).

Limiter aussi la diffusion des concepts les plus puissants concernant l’économie, la sociologie, ou la philosophie.Parler au public de technologie plutôt que de science.

janvier 15, 2008 à 12:11 #239577touria016

Membre@oujdi12 wrote:

(suite)

Une liberté sous surveillance électronique

Notre liberté est en permanence sous haute surveillance électronique. Les technologies informatiques ont permis d’augmenter ce que les spécialistes appellent notre « traçabilité ». Nos activités, nos conversations, nos goûts et nos centres d’intérêts laissent des traces dans les multiples systèmes informatiques qui gèrent notre vie quotidienne. Toutes ces données sont collectées, centralisées et mémorisées par des organisations publiques ou privées qui peuvent connaitre à tout moment le « profil » de chaque individu.

Fichiers informatiques, téléphones portables, internet, association de la carte de crédit et du code barre, réseau Echelon, voici les moyens par lesquels notre liberté est devenue très surveillée…

Les fichiers

Les fichiers des administrations et des sociétés privés rassemblent de nombreuses données personnelles sur des millions de citoyens ou de consommateurs. Ces données sont inoffensives tant qu’elles sont éparses, réparties dans de multiples systèmes informatiques. Mais en utilisant des techniques familières aux pirates informatiques, des « organisations » qui s’en donnent les moyens peuvent facilement pénétrer ces systèmes, afin de collecter et centraliser toutes ces informations.

De nombreuses sociétés fondées ces dernières années (principalement aux Etats-Unis) sont spécialisées dans la collecte d’informations individuelles, officiellement à des fins commerciales. Mais ces fichiers privés commencent à rassembler des millions de profils individuels très précis de consommateurs répartis dans l’ensemble des pays occidentaux. Les informations de ces fichiers sont vendues à quiconque souhaite les acheter.

La carte de crédit associée au code-barre

Les dépenses effectuées avec une carte de crédit permettent de retracer nos déplacements, mais aussi de connaitre très précisément les produits achetés par une personne.

Pour optimiser la gestion des stocks et la comptabilité, les systèmes informatiques des magasins mémorisent de façon conjointe les numéros de carte et les codes-barre des produits achetés. Si par exemple le produit est un livre, le code barre permet de savoir QUEL livre, et ainsi de connaitre le profil culturel ou politique de l’acheteur.

L’association du code-barre et du numéro de carte de crédit signifie l’association automatique de produits identifiés avec des consommateurs identifiés.

Les téléphones portables

Tout le monde sait qu’avec un récepteur de type scanner (dont l’usage est illégal mais dont la vente est autorisée), il est très facile pour n’importe qui de réaliser des écoutes téléphoniques sur les portables.

Ce que l’on sait moins, c’est que le portable permet de localiser à tout moment son propriétaire, même hors-communication, en position de veille.

Car pour recevoir un appel, il est techniquement indispensable que les systèmes de l’opérateur puissent localiser l’abonné, pour déterminer la cellule locale qui lui transmettra l’appel. Les téléphones portables émettent donc en permanance un signal pour indiquer leur présence aux cellules les plus proches.

Le téléphone portable est donc un véritable collier électronique. Un collier volontaire, et payé par celui qui le porte.

Le réseau Echelon

Le réseau Echelon est un système automatisé d’écoute des communications, quel que soit leur support: téléphone, fax, eMail, satellites.

Le réseau Echelon a été mis en place depuis 20 ans et dans le plus grand secret par 5 pays anglo-saxons: les Etats Unis, la Grande Bretagne, le Canada, l’Australie, et la Nouvelle Zelande. Le réseau Echelon est principalement gérée par la NSA, l’agence de renseignement électronique américaine.

L’idée géniale d’Echelon est d’utiliser les technologies de reconnaissance vocale pour repérer automatiquement des mots-clés dans les conversations écoutées. Les mots-clés à repérer sont choisis par les officiers d’Echelon en fonction de l’actualité et des objectifs du moment.

La technique d’écoute étant automatisée, un très grand nombre de communications dans le monde peuvent être enregistrées et traitées chaque jour. Seules les communications contenant les mots-clé sont sélectionnées pour une écoute humaine.

Echelon peut ainsi analyser 2 millions de conversations par minute. Chaque jour, Echelon intercepte 4,3 milliards de communications, soit presque la moitié des 10 milliards de communications échangées quotidiennement dans le monde.

L’existence de ce réseau n’a été révélée par les médias qu’en 1998, à l’occasion d’un rapport du Parlement Européen, qui reprochait à Echellon de violer « le caractère privé des communications de non-Américains, dont des gouvernements, des sociétés et des citoyens européens ».

La vidéosurveillance

Toujours sous le prétexte de la sécurité, les caméras de surveillance se multiplient dans la plupart des villes. Rien qu’en Grande-Bretagne, on compte plus de 4 millions de caméras de surveillance, installées dans les rues, les gares, le métro, devant les édifices publics ou les immeubles. A ces caméras s’ajoutent les appareils photo des radars automatiques sur les routes. Techniquement, rien n’empêche qu’ils soient utilisés pour une identification systématique de tous les véhicules.

L’identification des individus dans une foule est désormais possible en raccordant les caméras à des logiciels de reconnaissance des visages. Ces logiciels sont capables d’identifier simultanément de multiples visages dans une foule en les comparant avec des visages dont l’image est stockée dans une base de données. Ainsi, le processus de surveillance peut être entièrement automatisé, et donc systématisé.

Dans un premier temps, l’image des caméras sera comparée avec les visages des personnes fichées par la police: terroristes, criminels, malfaiteurs, mais aussi militants politiques ou syndicaux, journalistes, etc. Avec la généralisation des cartes d’identité biométriques, le visage de chaque personne sera enregistré numériquement dans une base de données. Dans un futur proche, le visage de chaque citoyen pourra être identifié par les caméras de surveillance et il sera possible de suivre entièrement le déplacement d’une personne donnée dans une ville (l’ordinateur passant automatiquement d’une caméra à l’autre afin de la garder toujours présente sur l’écran).

Une fonction encore plus dangereuse est actuellement intégrée dans les logiciels d’analyse des images. Aux Etats-Unis et en Europe, des centres de recherche travaillent à la mise au point de logiciels qui permettent d’identifier des « comportement suspects » d’individus dans une foule, et de transmettre automatiquement une alerte avec localisation aux policiers. Le logiciel permet de distinguer des personnes qui convergent et se rassemblent en un lieu, une personne qui dépose un objet à terre (qui peut donc potentiellement être une bombe), un rôdeur qui s’arrête et change de trajet continuellement au lieu de marcher régulièrement dans une direction précise, ou encore une personne dans un hall qui semblerait attendre à l’écart.

On peut imaginer les conséquences des alertes déclenchées par ce type de logiciel. Tous ceux qui ont un comportement un tant soit peu différent du « troupeau » risqueront d’être abattus par des policiers ayant l’ordre de tirer directement à la tête pour éviter tout risque d’attentat, comme ce fut le cas à Londres en Juillet 2005 (lorsque des policiers anti-terroristes à Londres avaient exécuté de 6 balles dans la tête un innocent identifié à tort comme terroriste potentiel).

On peut aussi imaginer les utilisations qui seront faites de ce logiciel dans les entreprises, pour épier et analyser les moindres faits et gestes des salariés.

Les puces RFID

Les puces RFID sont incorporées par les multinationales dans certains de leurs produits pour en assurer la traçabilité. La puce permet ensuite de localiser le produit pendant sa distribution, mais aussi après son achat.

La puce RFID étant identifiée au moment du passage à la caisse du supermarché, elle peut être associée à la carte de crédit ou au chèque de l’acheteur, et donc à son identité. Chaque produit acheté devient ensuite un « mouchard électronique » qui permet de localiser son utilisateur.

Par ailleurs sur certaines versions de la RFID, les dessins formés par les circuits de la puce sont assez étranges, avec une sorte de croix gammée, ou un quadruple « Tau » (un symbole franc-maçon que l’on retrouve dans l’excellent film « Equilibrium »).

La puce a déjà été utilisée notamment par Gilette, pour « tracer » ses rasoirs jetables. Elle est fabriquée par une société américaine dénommée… Matrics, ainsi que par les sociétés japonaises NEC et Hitachi. Elle a été inventée par Gemplus, une société française rachetée par des investisseurs américains.

Les puces RFID mesurent un peu moins de 1 millimètre. Malgré cette miniaturisation, elles intègrent une mémoire de 1 kbit et une antenne qui émet dans la bande de fréquence des 2,5 GHz.

Les implants – les puces « Digital Angel » et « Verichip »

Fabriquée par la société américaine Applied Digital Solutions, la puce « Digital Angel » permet l’identification et la localisation par satellite des individus. Il s’agit d’une puce électronique de la taille d’un grain de riz et qui est implantée sous la peau. Elle est aussi capable de renvoyer des informations biologiques sur son porteur (température du corps, rythme cardiaque, etc).

Une autre version de la puce appelée « Veripay » a été présentée en Novembre 2003 au salon ID World à Paris. Elle permet d’y inscrire des données personnelles en vue de servir de carte d’identité ou de carte de crédit.

Déjà, une troisième version de la puce, Verichip, est implantée sur le bétail pour en assurer la « traçabilité ». Bientôt le bétail humain lui aussi sera parfaitement « traçable », dès qu’un nouveau « 11 Septembre » fournira le prétexte pour rendre la puce obligatoire, au nom de la « sécurité ».

De multiples moyens sont actuellement utilisées pour préparer l’opinion publique à accepter la puce, et pour réduire la répulsion instinctive à l’intrusion d’objets matériels dans le corps. D’où les efforts des médias et de l’industrie culturelle pour populariser les piercings, les implants en silicone, ou encore les anneaux gastriques (comme solution à l’obésité).

Pour rendre la puce désirable et « tendance », une discothèque de Barcelone dirigée par un américain propose déjà à ses clients de se faire implanter pour 100 euros afin de pouvoir payer les consommations au bar sans argent (voir l’article à ce sujet dans les « Brèves nouvelles des Maitres du Monde »). Mais la méthode la plus largement utilisée est de populariser la puce grâce à des prétextes médicaux. Des hôpitaux américains encouragent déjà les patients à se faire greffer une puce contenant leurs données médicales personnelles (groupe sanguin, traitements déjà en cours, etc), dans le but d’éviter les risques d’erreur dans l’identification et le traitement des malades. Les implants seront aussi proposés pour une surveillance médicale à distance avec envoi automatique d’une alerte au médecin en cas de problème.

Cette puce est la prochaine étape pour un contrôle absolu des individus par les « Maîtres du Monde ». A terme, les implants électroniques permettront de contrôler directement les esprits en modifiant le fonctionnement du cerveau, et donc, l’humeur, les émotions, les pensées et le comportement.

Internet

Il n’y a pas plus transparent que le réseau internet. Avec les logiciels adéquats, n’importe qui peut pister les informations consultées par un internaute. L’utilisateur d’internet est par ailleurs facilement identifiable grâce aux données personnelles stoquées par le navigateur et le système. Les données sur notre identité sont « interrogeables à distance », ainsi que le contenu du fameux fichier « magic cookie ». Ce fichier garde la trace de certains sites visités qui y inscrivent des informations afin d’identifier les utilisateurs et mémoriser leur profil.

De plus, depuis les attentats du 11 Septembre 2001, la plupart des pays occidentaux ont adopté des lois qui autorisent la surveillance de l’ensemble des communications sur Internet: les mails, mais aussi les sites visités, les pages consultées, le temps passé sur chaque site, ou encore les participations à des forums. Les informations mémorisées sont extrêmement détaillées, beaucoup plus que ne le nécéssiterait la lutte contre d’éventuels terroristes. Par contre, les informations recueillies correspondent exactement à ce qui serait nécéssaire pour établir le « profil » de chaque citoyen.

Microsoft et Intel

La palme du Big Brother électronique revient incontestablement à Microsoft, avec son système Windows et son navigateur Internet Explorer, qui renferment un numéro d’identification de l’utilisateur, le GUID (Globally Unique Identifier). Ce numéro d’identification est ensuite inscrit dans tous les documents créés avec les applications de Microsoft Office. Il peut être consulté à distance par Internet grâce à des commandes spéciales prévues par Microsoft.

Le système Windows et Internet Explorer intègrent d’autres commandes spéciales qui permettent de sonder le contenu du disque dur de l’utilisateur, à son insu, durant ses connexions à Internet. Microsoft a reconnu l’existence de ces commandes spéciales et du GUID.

Selon un rapport réalisé en 1999 pour le ministère français de la Défense, il existerait des liens entre Microsoft et les services de renseignements américains, et des membres de la NSA travailleraient dans des équipes de Microsoft. Ce rapport parlait aussi de la présence de programmes espions (« back-doors ») dans les logiciels de Microsoft.

De son coté, Intel a également placé un numéro d’identification consultable à distance dans les puces Pentium III et Xeon.

La solution pour protéger votre vie privée et vos données: utilisez un Macintosh (ou le système Linux), et surfez sur le Net avec un autre navigateur qu’Internet Explorer (par exemple Firefox).

Le « système de veille totale »

Les attentats du 11 Septenbre 2001 ont été le prétexte à une vaste opération de rédution des libertés publiques. En Novembre 2002, un nouveau pas a été franchi par George W. Bush, au nom de la « sécurité intérieure ». L’administration Bush va établir un système de surveillance baptisé « Total Awareness Information System », qui va légaliser ce qui se pratique déjà illégalement depuis quelques années.

Le système aura pour fonction d’explorer toutes les bases de données de la planète pour réunir toutes les informations sur la vie privée de l’ensemble des citoyens américains, et probablement aussi des citoyens de tous les pays du monde. Plus rien de ce que nous ferons et lirons ne sera ignoré par ce super Big Brother: email, fax, communication téléphoniques, comptes bancaires, soins médicaux, achats de billets d’avion, abonnements à des journaux ou magazines, consultations de sites web…

Le futur porte-monnaie électronique

Le porte-monnaie électronique, actuellement en phase de test, est appelé à remplacer totalement l’argent liquide. Sous forme de carte à puce, ce porte-monnaie mémorisera également des données sur notre identité. Outre le fait d’être un nouveau mouchard électronique de nos déplacements et nos achats, le porte monnaie électronique combiné avec la disparition de l’argent liquide rendra les individus totalement dépendants des moyens de paiement électroniques.

Dès lors, une future dictature mondiale n’aura qu’à « débrancher » un individu gênant dans les systèmes informatiques, et celui-ci n’aura plus la possibilité d’acheter de quoi se nourrir ou se déplacer.

Pour les implants , vous pensez que ca reste une chose ou que ca fait partie du corps de l’individu ?

paske une fois implanté…janvier 18, 2008 à 11:20 #239578oujdi12

Membresalam touria016

la puce sera implanté sous la peau de l’individu , donc je crois que ça fera partie de l’identité de chaque personne . -

AuteurMessages

- Vous devez être connecté pour répondre à ce sujet.