Résultats de la recherche sur 'Rêves'

Forums › Rechercher › Résultats de la recherche sur 'Rêves'

-

AuteurRésultats de la recherche

-

janvier 15, 2008 à 12:11 #239577

En réponse à : MONDIALISATION:LA FIN PROGRAMMEE DE LA DEMOCRATIE.

touria016

Membre@oujdi12 wrote:

(suite)

Une liberté sous surveillance électronique

Notre liberté est en permanence sous haute surveillance électronique. Les technologies informatiques ont permis d’augmenter ce que les spécialistes appellent notre « traçabilité ». Nos activités, nos conversations, nos goûts et nos centres d’intérêts laissent des traces dans les multiples systèmes informatiques qui gèrent notre vie quotidienne. Toutes ces données sont collectées, centralisées et mémorisées par des organisations publiques ou privées qui peuvent connaitre à tout moment le « profil » de chaque individu.

Fichiers informatiques, téléphones portables, internet, association de la carte de crédit et du code barre, réseau Echelon, voici les moyens par lesquels notre liberté est devenue très surveillée…

Les fichiers

Les fichiers des administrations et des sociétés privés rassemblent de nombreuses données personnelles sur des millions de citoyens ou de consommateurs. Ces données sont inoffensives tant qu’elles sont éparses, réparties dans de multiples systèmes informatiques. Mais en utilisant des techniques familières aux pirates informatiques, des « organisations » qui s’en donnent les moyens peuvent facilement pénétrer ces systèmes, afin de collecter et centraliser toutes ces informations.

De nombreuses sociétés fondées ces dernières années (principalement aux Etats-Unis) sont spécialisées dans la collecte d’informations individuelles, officiellement à des fins commerciales. Mais ces fichiers privés commencent à rassembler des millions de profils individuels très précis de consommateurs répartis dans l’ensemble des pays occidentaux. Les informations de ces fichiers sont vendues à quiconque souhaite les acheter.

La carte de crédit associée au code-barre

Les dépenses effectuées avec une carte de crédit permettent de retracer nos déplacements, mais aussi de connaitre très précisément les produits achetés par une personne.

Pour optimiser la gestion des stocks et la comptabilité, les systèmes informatiques des magasins mémorisent de façon conjointe les numéros de carte et les codes-barre des produits achetés. Si par exemple le produit est un livre, le code barre permet de savoir QUEL livre, et ainsi de connaitre le profil culturel ou politique de l’acheteur.

L’association du code-barre et du numéro de carte de crédit signifie l’association automatique de produits identifiés avec des consommateurs identifiés.

Les téléphones portables

Tout le monde sait qu’avec un récepteur de type scanner (dont l’usage est illégal mais dont la vente est autorisée), il est très facile pour n’importe qui de réaliser des écoutes téléphoniques sur les portables.

Ce que l’on sait moins, c’est que le portable permet de localiser à tout moment son propriétaire, même hors-communication, en position de veille.

Car pour recevoir un appel, il est techniquement indispensable que les systèmes de l’opérateur puissent localiser l’abonné, pour déterminer la cellule locale qui lui transmettra l’appel. Les téléphones portables émettent donc en permanance un signal pour indiquer leur présence aux cellules les plus proches.

Le téléphone portable est donc un véritable collier électronique. Un collier volontaire, et payé par celui qui le porte.

Le réseau Echelon

Le réseau Echelon est un système automatisé d’écoute des communications, quel que soit leur support: téléphone, fax, eMail, satellites.

Le réseau Echelon a été mis en place depuis 20 ans et dans le plus grand secret par 5 pays anglo-saxons: les Etats Unis, la Grande Bretagne, le Canada, l’Australie, et la Nouvelle Zelande. Le réseau Echelon est principalement gérée par la NSA, l’agence de renseignement électronique américaine.

L’idée géniale d’Echelon est d’utiliser les technologies de reconnaissance vocale pour repérer automatiquement des mots-clés dans les conversations écoutées. Les mots-clés à repérer sont choisis par les officiers d’Echelon en fonction de l’actualité et des objectifs du moment.

La technique d’écoute étant automatisée, un très grand nombre de communications dans le monde peuvent être enregistrées et traitées chaque jour. Seules les communications contenant les mots-clé sont sélectionnées pour une écoute humaine.

Echelon peut ainsi analyser 2 millions de conversations par minute. Chaque jour, Echelon intercepte 4,3 milliards de communications, soit presque la moitié des 10 milliards de communications échangées quotidiennement dans le monde.

L’existence de ce réseau n’a été révélée par les médias qu’en 1998, à l’occasion d’un rapport du Parlement Européen, qui reprochait à Echellon de violer « le caractère privé des communications de non-Américains, dont des gouvernements, des sociétés et des citoyens européens ».

La vidéosurveillance

Toujours sous le prétexte de la sécurité, les caméras de surveillance se multiplient dans la plupart des villes. Rien qu’en Grande-Bretagne, on compte plus de 4 millions de caméras de surveillance, installées dans les rues, les gares, le métro, devant les édifices publics ou les immeubles. A ces caméras s’ajoutent les appareils photo des radars automatiques sur les routes. Techniquement, rien n’empêche qu’ils soient utilisés pour une identification systématique de tous les véhicules.

L’identification des individus dans une foule est désormais possible en raccordant les caméras à des logiciels de reconnaissance des visages. Ces logiciels sont capables d’identifier simultanément de multiples visages dans une foule en les comparant avec des visages dont l’image est stockée dans une base de données. Ainsi, le processus de surveillance peut être entièrement automatisé, et donc systématisé.

Dans un premier temps, l’image des caméras sera comparée avec les visages des personnes fichées par la police: terroristes, criminels, malfaiteurs, mais aussi militants politiques ou syndicaux, journalistes, etc. Avec la généralisation des cartes d’identité biométriques, le visage de chaque personne sera enregistré numériquement dans une base de données. Dans un futur proche, le visage de chaque citoyen pourra être identifié par les caméras de surveillance et il sera possible de suivre entièrement le déplacement d’une personne donnée dans une ville (l’ordinateur passant automatiquement d’une caméra à l’autre afin de la garder toujours présente sur l’écran).

Une fonction encore plus dangereuse est actuellement intégrée dans les logiciels d’analyse des images. Aux Etats-Unis et en Europe, des centres de recherche travaillent à la mise au point de logiciels qui permettent d’identifier des « comportement suspects » d’individus dans une foule, et de transmettre automatiquement une alerte avec localisation aux policiers. Le logiciel permet de distinguer des personnes qui convergent et se rassemblent en un lieu, une personne qui dépose un objet à terre (qui peut donc potentiellement être une bombe), un rôdeur qui s’arrête et change de trajet continuellement au lieu de marcher régulièrement dans une direction précise, ou encore une personne dans un hall qui semblerait attendre à l’écart.

On peut imaginer les conséquences des alertes déclenchées par ce type de logiciel. Tous ceux qui ont un comportement un tant soit peu différent du « troupeau » risqueront d’être abattus par des policiers ayant l’ordre de tirer directement à la tête pour éviter tout risque d’attentat, comme ce fut le cas à Londres en Juillet 2005 (lorsque des policiers anti-terroristes à Londres avaient exécuté de 6 balles dans la tête un innocent identifié à tort comme terroriste potentiel).

On peut aussi imaginer les utilisations qui seront faites de ce logiciel dans les entreprises, pour épier et analyser les moindres faits et gestes des salariés.

Les puces RFID

Les puces RFID sont incorporées par les multinationales dans certains de leurs produits pour en assurer la traçabilité. La puce permet ensuite de localiser le produit pendant sa distribution, mais aussi après son achat.

La puce RFID étant identifiée au moment du passage à la caisse du supermarché, elle peut être associée à la carte de crédit ou au chèque de l’acheteur, et donc à son identité. Chaque produit acheté devient ensuite un « mouchard électronique » qui permet de localiser son utilisateur.

Par ailleurs sur certaines versions de la RFID, les dessins formés par les circuits de la puce sont assez étranges, avec une sorte de croix gammée, ou un quadruple « Tau » (un symbole franc-maçon que l’on retrouve dans l’excellent film « Equilibrium »).

La puce a déjà été utilisée notamment par Gilette, pour « tracer » ses rasoirs jetables. Elle est fabriquée par une société américaine dénommée… Matrics, ainsi que par les sociétés japonaises NEC et Hitachi. Elle a été inventée par Gemplus, une société française rachetée par des investisseurs américains.

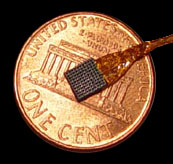

Les puces RFID mesurent un peu moins de 1 millimètre. Malgré cette miniaturisation, elles intègrent une mémoire de 1 kbit et une antenne qui émet dans la bande de fréquence des 2,5 GHz.

Les implants – les puces « Digital Angel » et « Verichip »

Fabriquée par la société américaine Applied Digital Solutions, la puce « Digital Angel » permet l’identification et la localisation par satellite des individus. Il s’agit d’une puce électronique de la taille d’un grain de riz et qui est implantée sous la peau. Elle est aussi capable de renvoyer des informations biologiques sur son porteur (température du corps, rythme cardiaque, etc).

Une autre version de la puce appelée « Veripay » a été présentée en Novembre 2003 au salon ID World à Paris. Elle permet d’y inscrire des données personnelles en vue de servir de carte d’identité ou de carte de crédit.

Déjà, une troisième version de la puce, Verichip, est implantée sur le bétail pour en assurer la « traçabilité ». Bientôt le bétail humain lui aussi sera parfaitement « traçable », dès qu’un nouveau « 11 Septembre » fournira le prétexte pour rendre la puce obligatoire, au nom de la « sécurité ».

De multiples moyens sont actuellement utilisées pour préparer l’opinion publique à accepter la puce, et pour réduire la répulsion instinctive à l’intrusion d’objets matériels dans le corps. D’où les efforts des médias et de l’industrie culturelle pour populariser les piercings, les implants en silicone, ou encore les anneaux gastriques (comme solution à l’obésité).

Pour rendre la puce désirable et « tendance », une discothèque de Barcelone dirigée par un américain propose déjà à ses clients de se faire implanter pour 100 euros afin de pouvoir payer les consommations au bar sans argent (voir l’article à ce sujet dans les « Brèves nouvelles des Maitres du Monde »). Mais la méthode la plus largement utilisée est de populariser la puce grâce à des prétextes médicaux. Des hôpitaux américains encouragent déjà les patients à se faire greffer une puce contenant leurs données médicales personnelles (groupe sanguin, traitements déjà en cours, etc), dans le but d’éviter les risques d’erreur dans l’identification et le traitement des malades. Les implants seront aussi proposés pour une surveillance médicale à distance avec envoi automatique d’une alerte au médecin en cas de problème.

Cette puce est la prochaine étape pour un contrôle absolu des individus par les « Maîtres du Monde ». A terme, les implants électroniques permettront de contrôler directement les esprits en modifiant le fonctionnement du cerveau, et donc, l’humeur, les émotions, les pensées et le comportement.

Internet

Il n’y a pas plus transparent que le réseau internet. Avec les logiciels adéquats, n’importe qui peut pister les informations consultées par un internaute. L’utilisateur d’internet est par ailleurs facilement identifiable grâce aux données personnelles stoquées par le navigateur et le système. Les données sur notre identité sont « interrogeables à distance », ainsi que le contenu du fameux fichier « magic cookie ». Ce fichier garde la trace de certains sites visités qui y inscrivent des informations afin d’identifier les utilisateurs et mémoriser leur profil.

De plus, depuis les attentats du 11 Septembre 2001, la plupart des pays occidentaux ont adopté des lois qui autorisent la surveillance de l’ensemble des communications sur Internet: les mails, mais aussi les sites visités, les pages consultées, le temps passé sur chaque site, ou encore les participations à des forums. Les informations mémorisées sont extrêmement détaillées, beaucoup plus que ne le nécéssiterait la lutte contre d’éventuels terroristes. Par contre, les informations recueillies correspondent exactement à ce qui serait nécéssaire pour établir le « profil » de chaque citoyen.

Microsoft et Intel

La palme du Big Brother électronique revient incontestablement à Microsoft, avec son système Windows et son navigateur Internet Explorer, qui renferment un numéro d’identification de l’utilisateur, le GUID (Globally Unique Identifier). Ce numéro d’identification est ensuite inscrit dans tous les documents créés avec les applications de Microsoft Office. Il peut être consulté à distance par Internet grâce à des commandes spéciales prévues par Microsoft.

Le système Windows et Internet Explorer intègrent d’autres commandes spéciales qui permettent de sonder le contenu du disque dur de l’utilisateur, à son insu, durant ses connexions à Internet. Microsoft a reconnu l’existence de ces commandes spéciales et du GUID.

Selon un rapport réalisé en 1999 pour le ministère français de la Défense, il existerait des liens entre Microsoft et les services de renseignements américains, et des membres de la NSA travailleraient dans des équipes de Microsoft. Ce rapport parlait aussi de la présence de programmes espions (« back-doors ») dans les logiciels de Microsoft.

De son coté, Intel a également placé un numéro d’identification consultable à distance dans les puces Pentium III et Xeon.

La solution pour protéger votre vie privée et vos données: utilisez un Macintosh (ou le système Linux), et surfez sur le Net avec un autre navigateur qu’Internet Explorer (par exemple Firefox).

Le « système de veille totale »

Les attentats du 11 Septenbre 2001 ont été le prétexte à une vaste opération de rédution des libertés publiques. En Novembre 2002, un nouveau pas a été franchi par George W. Bush, au nom de la « sécurité intérieure ». L’administration Bush va établir un système de surveillance baptisé « Total Awareness Information System », qui va légaliser ce qui se pratique déjà illégalement depuis quelques années.

Le système aura pour fonction d’explorer toutes les bases de données de la planète pour réunir toutes les informations sur la vie privée de l’ensemble des citoyens américains, et probablement aussi des citoyens de tous les pays du monde. Plus rien de ce que nous ferons et lirons ne sera ignoré par ce super Big Brother: email, fax, communication téléphoniques, comptes bancaires, soins médicaux, achats de billets d’avion, abonnements à des journaux ou magazines, consultations de sites web…

Le futur porte-monnaie électronique

Le porte-monnaie électronique, actuellement en phase de test, est appelé à remplacer totalement l’argent liquide. Sous forme de carte à puce, ce porte-monnaie mémorisera également des données sur notre identité. Outre le fait d’être un nouveau mouchard électronique de nos déplacements et nos achats, le porte monnaie électronique combiné avec la disparition de l’argent liquide rendra les individus totalement dépendants des moyens de paiement électroniques.

Dès lors, une future dictature mondiale n’aura qu’à « débrancher » un individu gênant dans les systèmes informatiques, et celui-ci n’aura plus la possibilité d’acheter de quoi se nourrir ou se déplacer.

Pour les implants , vous pensez que ca reste une chose ou que ca fait partie du corps de l’individu ?

paske une fois implanté…janvier 3, 2008 à 10:31 #240042En réponse à : AZIZ KARKACH n’est plus le coach du MCO

badredine

Membrec pas suffisant !!!! on veux pas changer lentraieneur mmais le comité tt entier

on veut des hommes de metier des dirigeant, des vraiiiiiiis oujdis qui ont déja assisté o match du mCO au stade municipale et qui savent ce ke ca ve dire le MCO et son histoire …..

bref

méme si on aura arséne vénger ou josé mourinho ca changera riiiiiiiiiiiieeeeeeeennnnnn,avec un afféctif comme le notre

le pire c que le mco va joué 2 match a léxtérieur et puis on raméne le raja donc ca craint qur dici 21 jours on est les dérniers ……:( 🙁 🙁 🙁

wykoun lkhir nchallah …….espérons entendre un jour le président du MCO a cédé sa place , b khaaatrou,a un jeune compétant et c pour le bien du clubje c je c je réves mais ki C ..koulchi 3and rabbi 9riib 😆 😆 😆

décembre 14, 2007 à 5:23 #239808En réponse à : مرجان بوجدة الخمر -البيع العلني- هل من منقد؟

trabando-48

MembreSi on fait une petite équation mathématique , on aura le résultats sûr , que même si la vente d’alcool rapporte gros , ça ne sera jamais une base de réussite économique d’un groupe tel que l’ONA ,propriétaire éxclusive de la chaine Marjane et Acima , qui tolérent la vente des produits alcoolique , hier on accusait AUCHAN le holding français , actionnaire à la sté Marjan sur ce feu-vert pour l’alcool , au 23 aout AUCHAN céde ses 49% d’acions pour l’ONA , à qui se tourner aujourd’hui alors?

Un jour MILOUD CHAABI le PDG du holding YNNA s’est réveillé (dieux seul sait ce qu’il a vu dans ses rêves), en intérdisant la vente d’alcool dans toute sa chaine de distribution- ASWAK SALAM- et ses hotels de luxe- RYAD MOGADOR-, il l’a bien calculé lui son intérdiction, épannuissement commerciale ,surtout à ASWAk SALAM , et puis , ça fait plus de 2 ans qu’il s’est abstenue d’argent gagné de la vente d’alcool et il n’a pas déclarer faillite , et grace à dieux il ne le déclarera pas demain.Si on revien au vif du sujet , je soutient hafid à ses propos ,c’est pas marjan qui a introduit él birra f oujda , il te suffit de passer prés du marché couvert , pour voir la queue des wlad bladi qui veulent en acheter , de faire un tour prés de 7amam bén9achour ,de fillage bouaarfa prés de la cité univérsitaire ,de rte él awnia prés de colaimo ou de lém7élla prés de r7a tboul pour trouvé nos jeunes nos moins jeunes et nos viellards en train de demandé él birra , érrouj , lé black & white wélla la misérable taquilla.

décembre 10, 2007 à 2:28 #236370En réponse à : Namima Party :D

houl

Membreok FADI bonne nuit et n oubli pas de faire beaux reves 😉

décembre 8, 2007 à 8:43 #239575En réponse à : MONDIALISATION:LA FIN PROGRAMMEE DE LA DEMOCRATIE.

oujdi12

MembreDes implants neuronaux sont déjà capables de réagir à la pensée pour commander des machines directement avec le cerveau. Une première étape vers la surveillance électronique des pensées et leur contrôle…

Une puce d’un demi centimètre implantée dans le cerveau a permis a un patient tétraplégique de consulter des mails et de jouer à des jeux vidéo en commandant l’ordinateur par sa pensée.

En juin 2004, des chirurgiens ont greffé un implant électronique de 100 électrodes dans le cortex moteur d’un jeune homme tétraplégique. L’appareil, appelé « BrainGate », a été mis au point par la société Cyberkinetics, dans le Massachusetts. Capable de capter les signaux de 100 neurones, avec chaque électrode connectée à un neurone, cet implant est le plus sophistiqué jamais testé sur des sujets humains. Le « BrainGate » a permis au patient de contrôler l’ordinateur et la télévision par son esprit, même dans les moments où il faisait autre chose en même temps. Il pouvait par exemple contrôler la télévision tout en parlant ou en remuant sa tête. Les chercheurs ont maintenant l’intention de greffer cet implant dans le cerveau de 4 autres patients.Des équipes concurrentes travaillent actuellement à des technologies pour enregistrer l’activité du cerveau sans contact avec les neurones. La société américaine Neural Signals a déposé un brevet sur une vis crânienne électriquement conductrice qui reste à l’extérieur du cerveau, pénétrant uniquement dans le crâne. D’autres chercheurs développent des technologies non-invasives, en utilisant des techniques d’électroencéphalogramme capables de lire les pensées.

Mais les créateurs de BrainGate font valoir que de telles techniques ne donnent qu’une image générale de l’activité du cerveau, alors que l’implant permet d’analyser des signaux plus nombreux et plus spécifiques.

Comme on le voit, c’est encore une fois les applications médicales qui sont mises en avant pour préparer le « public » à accepter la future intrusion des machines dans le cerveau, dans le but de supprimer le dernier espace de liberté: nos pensées et nos rêves. Avec la connexion neurone-microproceseur, il sera un jour possible à un gouvernement (ou à une multinationale) de surveiller à tout moment les pensées de la population. Pire encore, des implants pourraient être utilisés pour diriger les pensées, influencer l’état psycho-émotionnel, ou encore pour diffuser des messages publicitaires ou de la propagande directement à l’intérieur du cerveau.

Il reste heureusement un répit avant que les implants ne permettent la réalisation de ces projets. Selon Stephen Roberts, un ingénieur de l’université d’Oxford en Angleterre qui a travaillé sur les interfaces homme-ordinateur, ce domaine de recherche attend encore la découverte majeure qui le fera réellement progresser. « Nous avons à réaliser quelque chose qui fonctionne efficacement et sans nécessiter un long entraînement du patient. Beaucoup des appareils actuels fonctionnent bien sur un petit groupe de patients, mais il y a un un long chemin avant de les rendre utilisables par l’ensemble de la population ». Mais à terme, tel est bien le but.

source: magazine « Nature »

décembre 8, 2007 à 7:33 #239574En réponse à : MONDIALISATION:LA FIN PROGRAMMEE DE LA DEMOCRATIE.

oujdi12

Membre(suite)

Une liberté sous surveillance électronique

Notre liberté est en permanence sous haute surveillance électronique. Les technologies informatiques ont permis d’augmenter ce que les spécialistes appellent notre « traçabilité ». Nos activités, nos conversations, nos goûts et nos centres d’intérêts laissent des traces dans les multiples systèmes informatiques qui gèrent notre vie quotidienne. Toutes ces données sont collectées, centralisées et mémorisées par des organisations publiques ou privées qui peuvent connaitre à tout moment le « profil » de chaque individu.

Fichiers informatiques, téléphones portables, internet, association de la carte de crédit et du code barre, réseau Echelon, voici les moyens par lesquels notre liberté est devenue très surveillée…

Les fichiers

Les fichiers des administrations et des sociétés privés rassemblent de nombreuses données personnelles sur des millions de citoyens ou de consommateurs. Ces données sont inoffensives tant qu’elles sont éparses, réparties dans de multiples systèmes informatiques. Mais en utilisant des techniques familières aux pirates informatiques, des « organisations » qui s’en donnent les moyens peuvent facilement pénétrer ces systèmes, afin de collecter et centraliser toutes ces informations.

De nombreuses sociétés fondées ces dernières années (principalement aux Etats-Unis) sont spécialisées dans la collecte d’informations individuelles, officiellement à des fins commerciales. Mais ces fichiers privés commencent à rassembler des millions de profils individuels très précis de consommateurs répartis dans l’ensemble des pays occidentaux. Les informations de ces fichiers sont vendues à quiconque souhaite les acheter.

La carte de crédit associée au code-barre

Les dépenses effectuées avec une carte de crédit permettent de retracer nos déplacements, mais aussi de connaitre très précisément les produits achetés par une personne.

Pour optimiser la gestion des stocks et la comptabilité, les systèmes informatiques des magasins mémorisent de façon conjointe les numéros de carte et les codes-barre des produits achetés. Si par exemple le produit est un livre, le code barre permet de savoir QUEL livre, et ainsi de connaitre le profil culturel ou politique de l’acheteur.

L’association du code-barre et du numéro de carte de crédit signifie l’association automatique de produits identifiés avec des consommateurs identifiés.

Les téléphones portables

Tout le monde sait qu’avec un récepteur de type scanner (dont l’usage est illégal mais dont la vente est autorisée), il est très facile pour n’importe qui de réaliser des écoutes téléphoniques sur les portables.

Ce que l’on sait moins, c’est que le portable permet de localiser à tout moment son propriétaire, même hors-communication, en position de veille.

Car pour recevoir un appel, il est techniquement indispensable que les systèmes de l’opérateur puissent localiser l’abonné, pour déterminer la cellule locale qui lui transmettra l’appel. Les téléphones portables émettent donc en permanance un signal pour indiquer leur présence aux cellules les plus proches.

Le téléphone portable est donc un véritable collier électronique. Un collier volontaire, et payé par celui qui le porte.

Le réseau Echelon

Le réseau Echelon est un système automatisé d’écoute des communications, quel que soit leur support: téléphone, fax, eMail, satellites.

Le réseau Echelon a été mis en place depuis 20 ans et dans le plus grand secret par 5 pays anglo-saxons: les Etats Unis, la Grande Bretagne, le Canada, l’Australie, et la Nouvelle Zelande. Le réseau Echelon est principalement gérée par la NSA, l’agence de renseignement électronique américaine.

L’idée géniale d’Echelon est d’utiliser les technologies de reconnaissance vocale pour repérer automatiquement des mots-clés dans les conversations écoutées. Les mots-clés à repérer sont choisis par les officiers d’Echelon en fonction de l’actualité et des objectifs du moment.

La technique d’écoute étant automatisée, un très grand nombre de communications dans le monde peuvent être enregistrées et traitées chaque jour. Seules les communications contenant les mots-clé sont sélectionnées pour une écoute humaine.

Echelon peut ainsi analyser 2 millions de conversations par minute. Chaque jour, Echelon intercepte 4,3 milliards de communications, soit presque la moitié des 10 milliards de communications échangées quotidiennement dans le monde.

L’existence de ce réseau n’a été révélée par les médias qu’en 1998, à l’occasion d’un rapport du Parlement Européen, qui reprochait à Echellon de violer « le caractère privé des communications de non-Américains, dont des gouvernements, des sociétés et des citoyens européens ».

La vidéosurveillance

Toujours sous le prétexte de la sécurité, les caméras de surveillance se multiplient dans la plupart des villes. Rien qu’en Grande-Bretagne, on compte plus de 4 millions de caméras de surveillance, installées dans les rues, les gares, le métro, devant les édifices publics ou les immeubles. A ces caméras s’ajoutent les appareils photo des radars automatiques sur les routes. Techniquement, rien n’empêche qu’ils soient utilisés pour une identification systématique de tous les véhicules.

L’identification des individus dans une foule est désormais possible en raccordant les caméras à des logiciels de reconnaissance des visages. Ces logiciels sont capables d’identifier simultanément de multiples visages dans une foule en les comparant avec des visages dont l’image est stockée dans une base de données. Ainsi, le processus de surveillance peut être entièrement automatisé, et donc systématisé.

Dans un premier temps, l’image des caméras sera comparée avec les visages des personnes fichées par la police: terroristes, criminels, malfaiteurs, mais aussi militants politiques ou syndicaux, journalistes, etc. Avec la généralisation des cartes d’identité biométriques, le visage de chaque personne sera enregistré numériquement dans une base de données. Dans un futur proche, le visage de chaque citoyen pourra être identifié par les caméras de surveillance et il sera possible de suivre entièrement le déplacement d’une personne donnée dans une ville (l’ordinateur passant automatiquement d’une caméra à l’autre afin de la garder toujours présente sur l’écran).

Une fonction encore plus dangereuse est actuellement intégrée dans les logiciels d’analyse des images. Aux Etats-Unis et en Europe, des centres de recherche travaillent à la mise au point de logiciels qui permettent d’identifier des « comportement suspects » d’individus dans une foule, et de transmettre automatiquement une alerte avec localisation aux policiers. Le logiciel permet de distinguer des personnes qui convergent et se rassemblent en un lieu, une personne qui dépose un objet à terre (qui peut donc potentiellement être une bombe), un rôdeur qui s’arrête et change de trajet continuellement au lieu de marcher régulièrement dans une direction précise, ou encore une personne dans un hall qui semblerait attendre à l’écart.

On peut imaginer les conséquences des alertes déclenchées par ce type de logiciel. Tous ceux qui ont un comportement un tant soit peu différent du « troupeau » risqueront d’être abattus par des policiers ayant l’ordre de tirer directement à la tête pour éviter tout risque d’attentat, comme ce fut le cas à Londres en Juillet 2005 (lorsque des policiers anti-terroristes à Londres avaient exécuté de 6 balles dans la tête un innocent identifié à tort comme terroriste potentiel).

On peut aussi imaginer les utilisations qui seront faites de ce logiciel dans les entreprises, pour épier et analyser les moindres faits et gestes des salariés.

Les puces RFID

Les puces RFID sont incorporées par les multinationales dans certains de leurs produits pour en assurer la traçabilité. La puce permet ensuite de localiser le produit pendant sa distribution, mais aussi après son achat.

La puce RFID étant identifiée au moment du passage à la caisse du supermarché, elle peut être associée à la carte de crédit ou au chèque de l’acheteur, et donc à son identité. Chaque produit acheté devient ensuite un « mouchard électronique » qui permet de localiser son utilisateur.

Par ailleurs sur certaines versions de la RFID, les dessins formés par les circuits de la puce sont assez étranges, avec une sorte de croix gammée, ou un quadruple « Tau » (un symbole franc-maçon que l’on retrouve dans l’excellent film « Equilibrium »).

La puce a déjà été utilisée notamment par Gilette, pour « tracer » ses rasoirs jetables. Elle est fabriquée par une société américaine dénommée… Matrics, ainsi que par les sociétés japonaises NEC et Hitachi. Elle a été inventée par Gemplus, une société française rachetée par des investisseurs américains.

Les puces RFID mesurent un peu moins de 1 millimètre. Malgré cette miniaturisation, elles intègrent une mémoire de 1 kbit et une antenne qui émet dans la bande de fréquence des 2,5 GHz.

Les implants – les puces « Digital Angel » et « Verichip »

Fabriquée par la société américaine Applied Digital Solutions, la puce « Digital Angel » permet l’identification et la localisation par satellite des individus. Il s’agit d’une puce électronique de la taille d’un grain de riz et qui est implantée sous la peau. Elle est aussi capable de renvoyer des informations biologiques sur son porteur (température du corps, rythme cardiaque, etc).

Une autre version de la puce appelée « Veripay » a été présentée en Novembre 2003 au salon ID World à Paris. Elle permet d’y inscrire des données personnelles en vue de servir de carte d’identité ou de carte de crédit.

Déjà, une troisième version de la puce, Verichip, est implantée sur le bétail pour en assurer la « traçabilité ». Bientôt le bétail humain lui aussi sera parfaitement « traçable », dès qu’un nouveau « 11 Septembre » fournira le prétexte pour rendre la puce obligatoire, au nom de la « sécurité ».

De multiples moyens sont actuellement utilisées pour préparer l’opinion publique à accepter la puce, et pour réduire la répulsion instinctive à l’intrusion d’objets matériels dans le corps. D’où les efforts des médias et de l’industrie culturelle pour populariser les piercings, les implants en silicone, ou encore les anneaux gastriques (comme solution à l’obésité).

Pour rendre la puce désirable et « tendance », une discothèque de Barcelone dirigée par un américain propose déjà à ses clients de se faire implanter pour 100 euros afin de pouvoir payer les consommations au bar sans argent (voir l’article à ce sujet dans les « Brèves nouvelles des Maitres du Monde »). Mais la méthode la plus largement utilisée est de populariser la puce grâce à des prétextes médicaux. Des hôpitaux américains encouragent déjà les patients à se faire greffer une puce contenant leurs données médicales personnelles (groupe sanguin, traitements déjà en cours, etc), dans le but d’éviter les risques d’erreur dans l’identification et le traitement des malades. Les implants seront aussi proposés pour une surveillance médicale à distance avec envoi automatique d’une alerte au médecin en cas de problème.

Cette puce est la prochaine étape pour un contrôle absolu des individus par les « Maîtres du Monde ». A terme, les implants électroniques permettront de contrôler directement les esprits en modifiant le fonctionnement du cerveau, et donc, l’humeur, les émotions, les pensées et le comportement.

Internet

Il n’y a pas plus transparent que le réseau internet. Avec les logiciels adéquats, n’importe qui peut pister les informations consultées par un internaute. L’utilisateur d’internet est par ailleurs facilement identifiable grâce aux données personnelles stoquées par le navigateur et le système. Les données sur notre identité sont « interrogeables à distance », ainsi que le contenu du fameux fichier « magic cookie ». Ce fichier garde la trace de certains sites visités qui y inscrivent des informations afin d’identifier les utilisateurs et mémoriser leur profil.

De plus, depuis les attentats du 11 Septembre 2001, la plupart des pays occidentaux ont adopté des lois qui autorisent la surveillance de l’ensemble des communications sur Internet: les mails, mais aussi les sites visités, les pages consultées, le temps passé sur chaque site, ou encore les participations à des forums. Les informations mémorisées sont extrêmement détaillées, beaucoup plus que ne le nécéssiterait la lutte contre d’éventuels terroristes. Par contre, les informations recueillies correspondent exactement à ce qui serait nécéssaire pour établir le « profil » de chaque citoyen.

Microsoft et Intel

La palme du Big Brother électronique revient incontestablement à Microsoft, avec son système Windows et son navigateur Internet Explorer, qui renferment un numéro d’identification de l’utilisateur, le GUID (Globally Unique Identifier). Ce numéro d’identification est ensuite inscrit dans tous les documents créés avec les applications de Microsoft Office. Il peut être consulté à distance par Internet grâce à des commandes spéciales prévues par Microsoft.

Le système Windows et Internet Explorer intègrent d’autres commandes spéciales qui permettent de sonder le contenu du disque dur de l’utilisateur, à son insu, durant ses connexions à Internet. Microsoft a reconnu l’existence de ces commandes spéciales et du GUID.

Selon un rapport réalisé en 1999 pour le ministère français de la Défense, il existerait des liens entre Microsoft et les services de renseignements américains, et des membres de la NSA travailleraient dans des équipes de Microsoft. Ce rapport parlait aussi de la présence de programmes espions (« back-doors ») dans les logiciels de Microsoft.

De son coté, Intel a également placé un numéro d’identification consultable à distance dans les puces Pentium III et Xeon.

La solution pour protéger votre vie privée et vos données: utilisez un Macintosh (ou le système Linux), et surfez sur le Net avec un autre navigateur qu’Internet Explorer (par exemple Firefox).

Le « système de veille totale »

Les attentats du 11 Septenbre 2001 ont été le prétexte à une vaste opération de rédution des libertés publiques. En Novembre 2002, un nouveau pas a été franchi par George W. Bush, au nom de la « sécurité intérieure ». L’administration Bush va établir un système de surveillance baptisé « Total Awareness Information System », qui va légaliser ce qui se pratique déjà illégalement depuis quelques années.

Le système aura pour fonction d’explorer toutes les bases de données de la planète pour réunir toutes les informations sur la vie privée de l’ensemble des citoyens américains, et probablement aussi des citoyens de tous les pays du monde. Plus rien de ce que nous ferons et lirons ne sera ignoré par ce super Big Brother: email, fax, communication téléphoniques, comptes bancaires, soins médicaux, achats de billets d’avion, abonnements à des journaux ou magazines, consultations de sites web…

Le futur porte-monnaie électronique

Le porte-monnaie électronique, actuellement en phase de test, est appelé à remplacer totalement l’argent liquide. Sous forme de carte à puce, ce porte-monnaie mémorisera également des données sur notre identité. Outre le fait d’être un nouveau mouchard électronique de nos déplacements et nos achats, le porte monnaie électronique combiné avec la disparition de l’argent liquide rendra les individus totalement dépendants des moyens de paiement électroniques.

Dès lors, une future dictature mondiale n’aura qu’à « débrancher » un individu gênant dans les systèmes informatiques, et celui-ci n’aura plus la possibilité d’acheter de quoi se nourrir ou se déplacer.

décembre 4, 2007 à 9:50 #239496En réponse à : Expo2012: Décéption

Alaa-eddine

Participant@dawy wrote:

@dawy wrote:

@Alaa-eddine wrote:

@nediha_gawriya wrote:

dsl poiur tt le monde mai cette nouvelle me toucher gere!

tant ke c pas au maroc orientale alors je reste insensible 😛

si c t expo berkane 2012 kan rani bkiiit 😆 😆

oublie pas qu’on est tous marocain fréro :p ce qui touche tanger nous touche tous, ce qui touche berkane aussi 😉

Comment voulez vous remporter un concours dans un pays ou le sixième passager du »grand taxi »se fait sodomiser ,malgré lui par le levier de vitesse.

Meme les reves connaissent leurs limites.WAKE UP a 9oum a taghmass,a 9oum na7nou

wa sawfa

Jusqu’à quand allons continuer à payer pour satisfaire les lubies de certains »rbateux »irresponsables 👿 👿 👿 👿 👿 👿 👿 👿 👿 👿

bein justement ! au lieu de raler … levons nous et faisons quelque chose … c’est trop facile les coups de geule …

décembre 3, 2007 à 9:31 #239494En réponse à : Expo2012: Décéption

dawy

Membre@dawy wrote:

@Alaa-eddine wrote:

@nediha_gawriya wrote:

dsl poiur tt le monde mai cette nouvelle me toucher gere!

tant ke c pas au maroc orientale alors je reste insensible 😛

si c t expo berkane 2012 kan rani bkiiit 😆 😆

oublie pas qu’on est tous marocain fréro :p ce qui touche tanger nous touche tous, ce qui touche berkane aussi 😉

Comment voulez vous remporter un concours dans un pays ou le sixième passager du »grand taxi »se fait sodomiser ,malgré lui par le levier de vitesse.

Meme les reves connaissent leurs limites.WAKE UP a 9oum a taghmass,a 9oum na7nou

wa sawfa

Jusqu’à quand allons continuer à payer pour satisfaire les lubies de certains »rbateux »irresponsables 👿 👿 👿 👿 👿 👿 👿 👿 👿 👿

décembre 3, 2007 à 9:07 #239493En réponse à : Expo2012: Décéption

dawy

Membre@Alaa-eddine wrote:

@nediha_gawriya wrote:

dsl poiur tt le monde mai cette nouvelle me toucher gere!

tant ke c pas au maroc orientale alors je reste insensible 😛

si c t expo berkane 2012 kan rani bkiiit 😆 😆

oublie pas qu’on est tous marocain fréro :p ce qui touche tanger nous touche tous, ce qui touche berkane aussi 😉

Comment voulez vous remporter un concours dans un pays ou le sixième passager du »grand taxi »se fait sodomiser ,malgré lui par le levier de vitesse.

Meme les reves connaissent leurs limites.WAKE UP a 9oum a taghmass,a 9oum na7nou? A 9oum sawfa.

Fi9ou chwyianovembre 29, 2007 à 11:35 #236132En réponse à : Namima Party :D

ayman

Membre@nass wrote:

allez les enfants..c’est que je m’ennuie..mais je vais faire dodo..

je vais vous laisser entre garçons..

prenez soin de vous.. 😉 😆

et ne veillez pas trop..bonne nuit.. 😉Fais beaux reves et en couleur 😀

novembre 17, 2007 à 12:39 #236025En réponse à : Namima Party :D

fadi

MembrePDT_Armataz_02_20 PDT_Armataz_02_20

Tata Nass .. 😀 😀 Wesh Chwyya Labas ?? Lwlidat ?? Moul Dar ?? L7amdollah ….

Ghi Siri Tn3si Wnti Mrta7a !! Ana 7adi8om !! Ga3 Lli Ma3mmrou 8der Ghadi Y8der F8ad Lila Lmobarika 😈 😈

Beaux reves 😉

novembre 9, 2007 à 6:20 #203195Sujet: Tests (pour rigoler)

dans le forum NOUKAT (Blagues) (^_^)ficam

MembreTEST 1

Ceci est un vrai test psychologique. C’est l’histoire d’une jeune

fille.Aux funérailles de sa mère, elle aperçoit un jeune homme qu’elle ne

connaissait pas. Elle le trouve fantastique, l’homme de ses rêves

quoi.C’est le coup de foudre, elle en tombe éperdument amoureuse. Quelques jours plus tard, la jeune fille tue sa propre sœur. Question:Pour quel motif a-t-elle tué sa soeur? N’ALLEZ PAS TOUT DE SUITE plus bas pour lire la réponse. Réfléchissez d’abord à votre propre réponse à la question.*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************

*******************************************************Réponse : Elle espérait que le gars se pointerait de nouveau aux

funérailles.

Si vous avez répondu correctement à la question, vous pensez comme un psychopathe. Ce test était utilisé par un célèbre psychologue américain

pour savoir si une personne avait une mentalité d’assassin. Bon nombre de tueurs en série ont subi ce test et ont répondu correctement à la question.

Si vous n’avez pas trouvé la bonne réponse – tant mieux pour vous. Si vos

amis la trouvent, je vous recommande de garder vos distances…octobre 28, 2007 à 12:25 #235753En réponse à : video a vous faire flipper!!

ayman

MembreWalahila , had Marlyn kaydirani ri lmachakil !!sifetna chi video dial chi haja mofriha , tabi3a ljamal..bach ndirou des beuax rêves , ewa la journée tu peux envoyer la sauce 😆 😆 😆

octobre 14, 2007 à 12:53 #215756En réponse à : Presentez vous

fadi

Membrebone nuit Blanche Neige et fait de beaux reves 😉

3ndak M3a Tri9 !! Ra8 D3wa Mdellma !! Wlla Tsennay Nsiftou M3ak Dawi 💡 💡

septembre 28, 2007 à 12:09 #234198En réponse à : Blagues sur Brakna !! Pour ou contre ??

trabando-48

Membrewéllah ça fait un grand plaisir d’ entendre votre discours tant attendu , cher générale DAWI, il ne reste que le signe de vie de FADI , sachant bien que le colonel ayman se nommera générale dés demain aprés qu’il a eu le courage de nous rejoindre et de protéger OUJDA à nos côtés.

concerenant les stratégies employées dans les prochain jours , je vous assure qu’il y’aura de toutes le couleurs – la stratégie dite de « KARAN » « BARIDA » celle de « bisara POCASSEE » les nouveaux missiles « guésbba1″ » sidi yahya él wali » et « b7ar laposte »…. ❗ ❗

concernant la tréves demandée par le traitre HAFID , il faut atendre le discours de camarade AYMAN demain inchalah

bien à vous cher oujada

PDT_Armataz_02_12 -

AuteurRésultats de la recherche